网络数据安全传储方案的设计与分析毕业论文

2020-02-23 18:19:36

摘 要

近年来,在数据通信技术不断创新进步的情形下,越来越多的信息甚至隐私信息和机密信息都愈加频繁的在网络上进行传输和存储。一旦数据被泄漏或者截获,将给人们带来巨大的威胁。本文基于秘密分割的思想提出了保证数据安全传输和存储的方案。本方案使用可划分的Steiner系构造的匿名完美门限方案,对数据按照一定规则进行了分割,得到若干数据碎片。在数据重组时,不需要收到所有的数据碎片,只要收到多于门限值个数的数据碎片,就能恢复原数据。这种方案不仅能够很好地保护数据的安全性和可用性,而且数据分割和重组的时间复杂度较低,能很好的应用于数据安全传输和存储。对于数据传输,就算部分数据碎片在传输过程中受到非法攻击者攻击而导致了破坏或者缺失,只要数据接收方能收到多于门限值的正确数据碎片,便仍然能够恢复原始数据。对于数据存储,将原始数据分割成多个数据碎片并分开存储后,就算发生数据因操作失误或者系统故障而导致损坏时,只要还有多于门限值数据碎片还正确的存在着,就能根据这些数据碎片恢复出原数据并复原缺失的数据碎片。分析结果表明,本文提出的方案能够在数据缺损或被篡改的情况下,确保数据的机密性和完整性,并且数据分割和恢复操作的时间复杂度较低,是一种安全高效的数据传储方法。

关键词:数据传储;秘密分割;网络安全;可划分Steiner系;完美匿名门限方案

Abstract

In recent years, with the continuous innovation and progress of information communication technology, more and more information, even private information and confidential information are being transmitted and stored on the network more frequently. Once the data is leaked or intercepted, it will pose a great threat to people. Based on the idea of secret segmentation, this paper puts forward a scheme to ensure the safe transmission and storage of data. This scheme uses an anonymous perfect threshold scheme constructed by a separable Steiner system. This scheme uses the perfect anonymous secret scheme to segment the data with certain rules into a number of data fragments. In data reorganization, you do not need to receive all the data fragments, as long as you receive more than the threshold number of data fragments, you can recover the original data. This approach is well suited for secure data transmission and storage. For data transmission, even if some pieces of data are attacked by illegal attacker during transmission and led to the destruction or loss, as long as the recipients can receive more than the threshold value of correct data fragments, then recipients still be able to restore the original data. For data storage, after spliting the raw data into multiple pieces of data and storing separately, even if the data is damaged by the error or system failure, as long as there is fragments more than the threshold data, managers can restore the original data and recover the missing pieces. The research results show that the scheme proposed in this paper can ensure the confidentiality and integrity of data in the case of data defect or tampering, which is an effective method of data security transmission and storage.

Key Words:Data transmission and storage;Secret sharing;Network security; Resolvable Steiner system;Perfect anonymous threshold scheme.

目 录

第1章 绪论 1

1.1 数据安全传储的研究背景 1

1.2 数据安全传储的研究目的与意义 2

1.3 国内外研究现状 2

第2章 数据安全传储算法基础 7

2.1 秘密分割介绍 7

2.2 区组设计介绍 8

2.3 匿名完美门限方案 9

第3章 基于匿名完美门限方案的数据传储算法设计 11

3.1 数据处理 11

3.1.1 数据填充 11

3.1.2 数据恢复 13

3.2 数据安全传储方案设计 14

3.2.1 数据分割 14

3.2.2 数据重组 16

3.2.3 数据安全存储上的应用 17

3.2.4 安全性分析 17

第4章 数据传储算法的测试与分析 18

4.1 基于数据分割的数据安全传储方案 18

4.1.1 加密过程 18

4.1.2 解密过程 18

4.2 比较结果讨论 19

第5章 总结与展望 20

5.1 总结 21

5.2 展望 21

参考文献 23

致谢 24

绪论

数据安全传储问题一直是阻碍着因特网快速而正确地传输数据的一个重大问题。以下将简单的介绍以下信息安全的研究背景,目的与意义以及数据安全传储的相关研究。

数据安全传储的研究背景

近些年来,随着人类社会的不断发展,科学技术的不断进步,人们的生活和计算机和网络愈加不能分离了。现在,网络数据传储技术不断进步,网络数据就类似水、油和棉, 成为和所有人类和工作都息息相关的东西,变成一种重要的基础资源。信息因为它强大功能和广泛的应用,在短短的几十年间就对整个世界产生了深刻而且翻天覆地的变化,它不仅改变了人们的日常生活,更改变了人们的工作方式。如果将电脑、因特网和手机等电子设备从人们的生活中拿走, 人们必然会无法正常生活和工作。

计算机数据安全对于不同的方向有着不同的含意。例如,对于数据服务的使用者来说,他们都十分关注个人信息和一些重要的秘密信息的安全,希望这些数据能被完美的保护起来,并且他们还希望通过网络收到的数据时完整、真实和正确的,能够让信息安全的通过非法攻击者或者非法组织的攻击,保证使用者不会被否认和其他方式侵害利益和隐私。同时网络服务提供者这不能仅仅关心网络数据安全,同时还必须对突发性情况做出及时而正确的处理,如人员操作失误或者设备突然发生问题。在网络突发错误时,怎么及时恢复数据,从而保证服务的连通性也是网络服务者应该关注的问题。数据安全传储属于信息安全的范畴,信息安全的本质是网络上的信息、业务和管理的安全。随着网络的快速进步与广泛,信息安全的含义从最开始的只保护信息的保密性发展到了在保证信息保密性的同时保证数据的完整性、可用性、可控性和不可否认性,后来又逐步发展成为包含“攻击、防范、检测、控制、管理、评估”五方面的理论研究和实践方法。信息安全不适一个单一的学科,它的涉及面十分广泛,涉及到数学、通信、物理和计算机等领域的理论和知识。信息安全的目标是统筹应用各个相关学科的内容,进行创新研究和设计,创造出严密的、系统的、完整的解决方案。信息安全和其他学科不同,信息安全十分重视解决方案的自主性和创造性,自主性要求不依赖于国外的研究成果,体现国家实力,而创新性要求能够抵抗不断进步的攻击方式。从理论研究方面来讲,有些重要的理论成果需要保密。因为把理论成果转发成为实际成果很简单。在现在的信息安全领域,密码理论及其在现实生活中的应用成为了核心问题,它是基于可信信息安全系统的构造和评价建立起来的。综上所述,当下信息安全方面被人们关注的核心问题有以下几点:密码理论及技术、信息安全系统结构理论、信息对抗技术和理论、信息安全协议理论和技术、网络安全和信息安全应用面。与此同时,针对这些方面的非法网络攻击和入侵方法的发展进步注定了信息安全的发展道路永远不会一帆风顺。

数据安全传储的研究目的与意义

数据安全传储问题时刻在威胁着网络和数据存储设备的正确运行,而它们与我们的生活密不可分。我们李兰的新闻,联网听音乐,日常看视频,写博客,全部这些都少不了一个安全可信的网络。越来越多的信息甚至隐私信息和机密信息都愈加频繁的在网络上进行传输和存储。一旦数据发生泄漏或者被截获,这将给人们带来巨大的威胁。

近几年,在信息安全理论和应用高度发展的时候,非法侵害信息的安全事件仍然在不断的发生着。非法组织的蓄意篡改、非法截获、恶意攻击、利用网络犯罪、窃取用户隐私等, 对网络的健康正确运行构成了极大威胁。另外,科技的不断创新发展一直在对信息安全提出全新的挑战。由于量子计算机与DNA计算机出现,让很多在现在许多广泛应用的密码技术能被轻易攻破,比如RSA、ECC、ELGamal等公钥方案。因此,信息安全对未来人们的生活和工作都有重大意义。

国内外研究现状

关于数据的操作,通俗地讲来,包括这么三个方面:首先是处理,其次是传输,还有存储。在这三个方面最容易出问题的就是网络传输这个环节了,因此网络通信中数据的安全问题就变的尤其异常的重要。常见的数据窃取和攻击的手段有:通过系统漏洞非法窃取数据信息;恶意篡改数据,使数据在传输过程中失真,数据接收者无法识别数据信息;非授权用户冒充授权用户登录系统进行访问等。关于数据在网络中安全传送这一问题,通常包括这么几个方面:首先是确保用户是安全的,也就是用户验证,验证用户是合法的,其次是确保数据是没有被破坏过或窃取过的,也就是加密技术,数字签名等技术的应用,还有就是访问和操作日志的管理追溯等[1]。就目前来看,对于如何来确保互联网中的通信安全这一难题,最有效的应对措施是对数据进行加密处理。就统计数据来看,数据在网络的传送过程中,造成数据安全的最大罪魁祸首就是非法窃取或破坏。因此,在实际应用中,我们通常采取的手段是:先把数据即明文加密成必须解密才能识别的密文,才在网络上进行传输,这样可以避免明文在传输中被窃听,起到非常有效的保护数据安全的作用。

在研究数据安全存储时,存在着三大信息安全原则:数据机密性、数据完整性、数据可用性。在普遍使用的存储系统中,通常通过对数据进行加密的方式来保障数据在存储时的机密性,而数据的完整性和机密性一半则会使用到错误容忍技术。而这些系统对于数据安全性的保护比较单一,即通过数据加密和密文冗余方法。数据存储时,要保证数据的机密性、完整性和可靠性,只能通过增加加密算法的计算复杂度和大量储存空间的方式来保障。然而,数据存储系统在运行过程中总会遇到各种问题,导致不能正常运行,从而发生数据改变和丢失等问题,这种情况会导致存储数据的无法使用甚至是丢失。

卡内基梅隆大学的J.Wylie等在他们的研究中提出:所有信息网络系统中只有损毁故障、对称故障和拜占庭故障这三种。对于网络存储系统,对称故障与拜占庭故障被归为同一类,因为他们对于数据的破坏效果一样。所以,损毁故障和拜占庭故障是网络存储系统研究的两大核心问题。在最近的存储系统研究时,人们逐渐开始运用数据拆分的方法来处理这些存在弊端的安全存储算法。使用这种方法,存储系统使用特定算法进行数据分割,把得到的数据碎片分开存储到不同的存储设备中去,从而不仅让数据更加安全,还可以增强存储系统的读写效率。另外,运用门限方案和拜占庭协议能够高效的解决存储节点故障和恶意攻击等带来的安全问题。

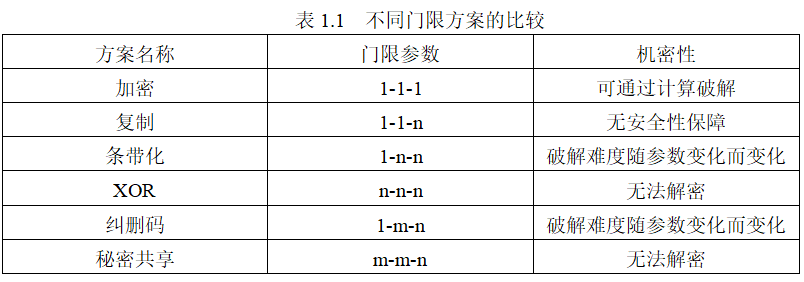

门限方案是一种数据编码的方案,运用门限方案进行数据分割,可以在将数据分成n份的情况下,取得其中任意m块数据就可以恢复出原数据。并且在分割得到的n份数据碎片中不带有一点关于原始数据的信息。通常情况下门限方可以记为p-m-n的形式,p表示非法攻击者在得到p个以下数据碎片时无法获取到关于原数据的任何数据。另外,门限方案能够在部分存储设备发生故障是利用其他正确的数据恢复原数据,增强了数据存储系统的可用性。

当前数据存储系统正普遍使用门限方案来满足其安全性方面的需求。常用的门限方案有加密、复制、条带化、异或、纠删码、秘密共享六种。如表1.1所示,上述方法有着不同的特性。

(1)加密算法

加密算法能被算作是一种特殊的1-1-1的门限方案。加密算法只将原数据分割成1份,只需要1分就能恢复原数据,而且在数据分割结果中攻击者只需要得到1分数据碎片就有可能泄漏原数据的信息。若数据破解所要的破解代价小于非法攻击者通过破解数据得到的利益,那么攻击者就会使用相应的计算资源来计算,得到原数据。以前存在很多使用加密方法的数据存储系统。例如,张效强的基于加密算法的安全传储系统[2]、ATamp;T设计的CFS加密存储系统、TCFS加密存储系统,SFS自认证存储系统,NCryptfs加密存储系统,北大HemitFS存储系统等等。

(2)数据复制

数据复制能被看作是1-1-n的门限方案[3][4]。他通过复制操作处理原数据,得到n块子数据,只需要得到其中的任意一块子数据就能得到原数据。但是复制算法没有任何的安全性可言,任何一块子数据都是原数据本身,一旦攻击者得到任何一块子数据,就得到了原数据。因此,数据复制方案不会单独使用,而是在结合其他方案的情况下才会出现,这样做才能保障数据的安全性。

(3)条带化技术

数据条带化属于1-n-n门限方案,独立磁盘冗余技术是它的得以诞生的源泉[5]。条带化技术把原数据分割成n块,并且需要得到所有n块数据才能得到原数据。条带化技术比上述两种方案有更高的安全性,然而,非法攻击者可以通过任意一块数据碎片得到部分关于原数据的信息。

(4)纠删码技术

纠删码技术是一种1-m-n的门限方案。他把原数据划分成k块,并使用他特定算法把它编码重组成n个数据碎片,数据接受方得到大于等于m块的数据碎片时能够恢复出原始数据[6]。纠删码技术由于其上述特点被广泛运用在存储节点分散系统中来保证信息可用性。

常用纠删码有以下三类:

- 阵列纠删码

1988年,Patterson 、Gilbson等人提出了独立磁盘冗余技术,阵列纠删码就被广泛运用于独立磁盘冗余技术[7]。随着磁盘阵列容错编码研究的进行,关于阵列纠删码的研究随之发展,出现了垂直编码与水平编码两种方法,这两种方法只能在少于等于两个磁盘同时发生错误的情况下保障数据的安全性。直到IBM Almaden于2004年以及2005年的FAST会议上提出三类Non-MDS阵列纠删码之后,阵列纠删码在两个以上磁盘发生故障时保障数据的安全性[8]。

- RS类纠删码

RS类纠删码是一种的几何码,不仅能够纠正突发错误,还能解决随机错误。1960年里德和索洛蒙使用Mattson-Solomon多项式首次提出了RS类纠删码。基于纠删码的生成矩阵,RS类纠删码可以分为范德蒙码和柯西码。现在数据存储系统大多使用能适用于分布式系统的RS类纠删码算法,即IDA算法[9]。IDA算法在1989年由Rabin首次提出,这种算法能够很大程度的简化数据的编码和解码。1997年Rizzo和Plank等人首次提出了IDA算法的软件实现,所得分布式系统开始广泛使用RS类纠删码。

- 低密度纠删码

低密度纠删码是Gallager在1967年提出的方法,低密度纠删码有着与香农限接近的性能。Byers和Luby等人在1995年使用非规则图构建出了Tornado码,并且在这个基础之上,后续研究人员提出了更多的一些类似的编码方法,它们被叫做数字喷泉码[10]。数字喷泉码可以提供损失保护,以及有线性的时间复杂度的编码和译码方法,被应用在了很多分布式存储系统上。

(5)秘密共享技术

在1979年的时候,Shamir和Blakley分别根据拉格朗日插值多项式和多维空间点特性提出了秘密分割思想[11]。秘密分享方案通常由秘密分割和秘密重组两个方案构成,秘密分享方案满足对密钥分割后得到的任何子密钥,都不会包含有任何关于原始密钥的信息。在恢复秘密时,只有集齐多余门限值个数的子密钥才能恢复原始的秘密。所以使用秘密共享方案可以在保障可用性的同时,还可以对抗恶意攻击。秘密共享主要有以下五个主要内容:

- 经典秘密共享

1979年Shamir和Blakley首次提出了(t,n)门限方案,即经典秘密共享方案。将原始数据在存储之前划分成n份,并将他们分别存储到不同的存储设备里面,恢复原始数据时需要从各个存储设备中获得t个以上正确的子数据才能恢复原数据。在上述的门限方案之外,还有这很多不同的经典秘密共享方案。但是他们被实际应用到存储系统中的情况比较少。只有有着计算复杂度是 、秘密恢复操作简单已实现、得到新的子秘密不需要改变原有子秘密、删除部分子秘密仍然不会影响到方案正常运行等等这些特带你的的Shamir方案才被分布式存储系统普遍采用。陈文、李涛等人提出的STDDS(security transmission of data based on data segmentation)算法[12]是一种对于Shamir方案的应用,在本文后续章节中,我们使用此算法作为与本文提出的算法的比较算法。

、秘密恢复操作简单已实现、得到新的子秘密不需要改变原有子秘密、删除部分子秘密仍然不会影响到方案正常运行等等这些特带你的的Shamir方案才被分布式存储系统普遍采用。陈文、李涛等人提出的STDDS(security transmission of data based on data segmentation)算法[12]是一种对于Shamir方案的应用,在本文后续章节中,我们使用此算法作为与本文提出的算法的比较算法。

b) 一般接入结构秘密共享