在移动IPv6网络中的IKEv2认证交换模型和性能分析外文翻译资料

2022-07-26 20:56:35

英语原文共 9 页,剩余内容已隐藏,支付完成后下载完整资料

Keywords IPSec protocol 4 Mobile IPv6 4 IKEv2

在移动IPv6网络中的IKEv2认证交换模型和性能分析

摘要 互联网密钥交换版本2(IKEv2)是负责分销和管理的可靠认证密钥。IKEv2可以快速切换,数据保密,安全传输,多传输节点。在本文中,我们设计和构建了基于真实移动节点的网络,通过实验验证了IKEv2协议的建模模拟。我们分析了认证密钥的重置并重新交换问题。我们做了密钥交换受到基于有限带宽的影响数据分析的实验。为了克服延迟时间,我们提出节点的多界面和性能分析认证设置和交换过程的延迟。仿真结果表明,重新认证密钥是由于网络带宽有限,不可能重置工作。此外,当发生了移交IPSec传输,使用提出的多接口可以减少关键交换延迟,

关键词IPSec协议4移动IPv6 IKEv2 协议 密钥交换 认证 切换 移动通信

1 介绍

Owing to the rapid extension of mobile communication,由于移动通信的迅速扩展,对无线电通信的便利性,无间断地通信,移动通信等智能区域的要求越来越强烈。But current wireless LAN has the problems of但目前的无线局域网还存在接重置和由于节点移位的分组丢失等问题。随着移动IP用户在无线环境中的应用增加,由于开放性无线媒体而导致在隐私保护方面安全漏洞。为了解决这样一个漏洞,当移动节点(MN)传输绑定更新(BU)消息到归属代理(HA),数据包被保护封装IPSec的安全有效载荷(ESP)协议 当MN向CU发送BU消息时,它被保护返回可路由性(RR)协议已经成为一个标准。IPSec has a considerable overhead in mechanism depend-IPSec在机制依赖方面具有相当大的开销,考虑到身份验证系统或快速切换的流动性并进行IPv6特性的自动设置无线终端过程中的安全漏洞认证和BU传输包发生寻址。因此,更换终端所需的时间 通过无线通过IPSec传输数据的地址网络是判断安全性的重要因素传输是否完成。But since existing IKEv1但自从现有的IKEv1仅在过程中证明和发送单个密钥 与以前的密钥共享的连接,是不可能的移动IP使用它。作为支持这种流动的一种方式, 互联网密钥交换版本2(IKEv2)维护IKEv1的形式和设计连接过程更多快速而简单地配制。Therefore, key所以关键当MN转移时,交换时间是测量的IKEv2及其对平滑键传输的影响终端验证提前检查。研究提出实际问题的解决方案。需要注意,本文的以下部分建议标题信息移动互联网协议的配对和安全项目版本6(MIPv6)提出提供移动性的趋势IKEv2相关技术研究和无线网络简要介绍IPSec结构和技术趋势用作建立无线网络的安全机制。

2 IKEv2技术研究趋势

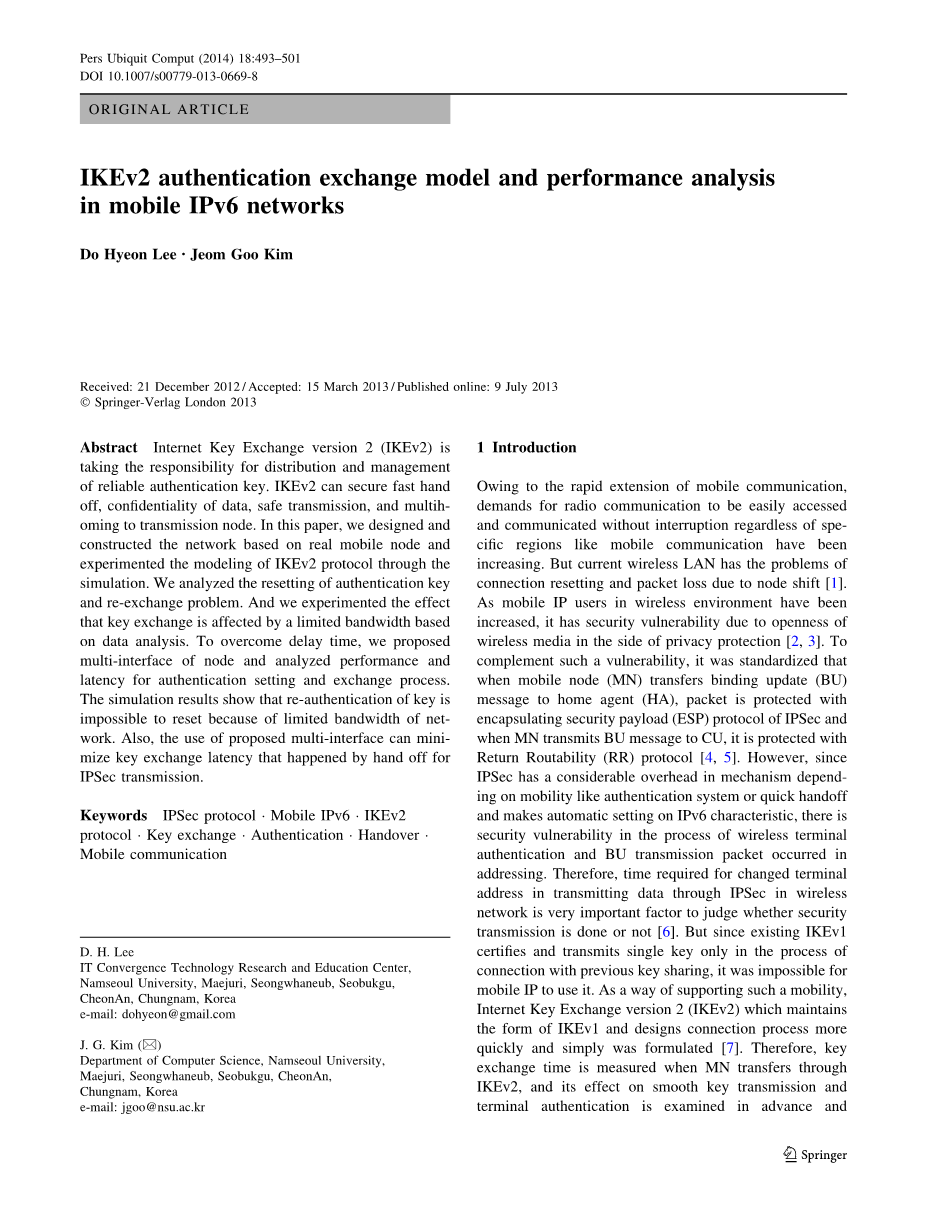

IKEv2的技术标准MOBIKE工作IETF集团由正在进行中。MOBIKE was composed to extend IKEv2 MOBIKE是为了扩展IKEv2而组成的软管拥有多个IP或IP更改时的协议地址由于漫游和终端移动而发生IPSec环境。 Current research by MOBIKE focuses on method toMOBIKE目前的研究重点是方法使网络地址转换(NAT)适用,和密钥认证仍有待检查,基本设计提出设计无线网络是虚拟私有的网络(VPN)。因此,节点之间的通信有关和服务器从隧道的概念开始。但是现有的IKEv1仅在过程中证明和发送单个密钥,是不可能在移动IP网络中使用它。互联网密钥交换版本2(IKEv2)作为支持这种流动的方式,比维护IKEv1的形式和连接过程更快速而且可以更简单地配置。

2.1 MIPv6安全技术

MIPv6在IETF中经历了标准化的延迟延迟标准化的最大问题是安全。它是现有MIPv6相关文件草案的基础,在BU中保护和验证消息的AH 传输,而是引入基于全球的IPSec公钥基础设施(PKI)有很多困难现实,在使用IPSec中,交往频繁发生移动节点和MIPv6上的对应节点具dif-ficulty。Thus, MIPv6 Working Group因此,MIPv6工作组当MN发送时,使用IPSec ESP作为HA保护数据包 BU消息,并应用发送消息的方式确认归属地址(HoA)的可达性转交地址(CoA)使用RR作为基本机制 当MN向对方发送BU消息时旋转节点。另外,对附加的意见应用比RR更强的机制收敛。 MIPv6制定了RFC3776来解决安全问题,移动头被定义并用于交换BU-

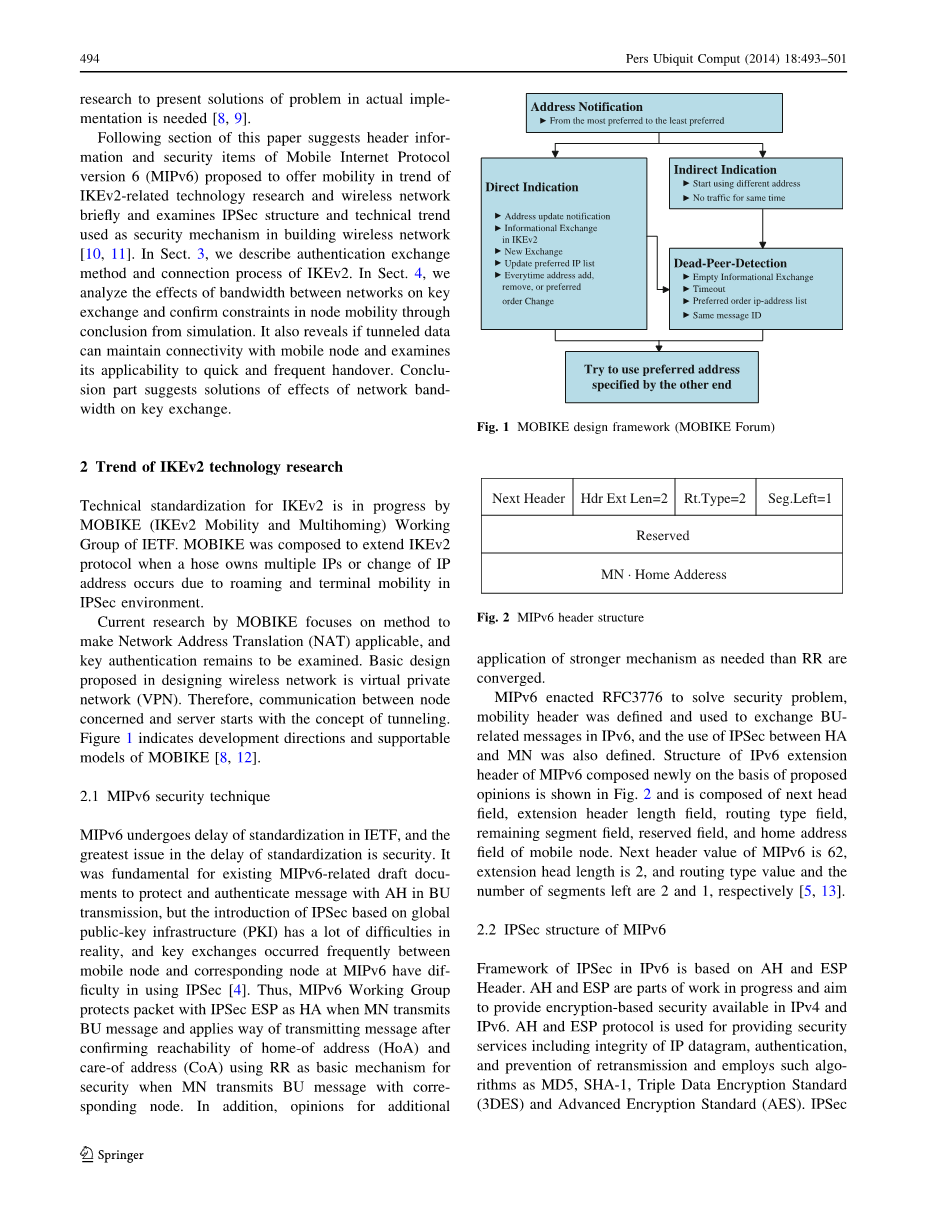

IPv6中的相关消息,以及HA之间的IPSec使用也定义了MN。IPv6扩展的结构

新提出的MIPv6标题如图2所示。,并且由下一个磁头的字段,扩展头长度字段,路由类型字段,剩余段字段,保留字段和归属地址移动节点的领域。MIPv6的下一个标头值为62,扩展头长度为2,路由类型值为左段数是2和1。

图2 MIPv6 头部结构

2.2 MIPv6的IPSec结构

IPv6中的IPSec框架基于AH和ESP头。AH和ESP是工作进展和目标的一部分

提供IPv4和IPv6。AH和ESP协议用于提供安全性服务包括IP数据报的完整性,认证,并防止重传,并采用这种算法作为MD5,SHA-1,三重数据加密标准 (3DES) and Advanced Encryption Standard (AES).(3DES)和高级加密标准(AES)。提供通信路径保护机制在两个主机之间,两个安全网关或主机和安全网关。图 3表示的IPSec框架。

图3 IPsec 结构

IPv6的安全架构包括基本定义如访问控制,身份验证,完整性, 公平性,加密,安全参数索引(SPI),安全协会(SA),安全网关,流量分析,可信子网络,传输模式安全关联(Transport Mode SA),隧道模式安全协会(隧道模式SA)等。SA包括认证算法,算法模式,加密密钥和密钥的生存时间可以包括各种参数。IPSec处理是由SA发出,每个对象共享这个SA,由定义每个终端系统的属性集,并被区分SPI和目标地址。SA提供的服务AH或ESP并定义为两个;运输方式和隧道模式。进一步的定义是端到端的安全性使用两种主机之间的传输模式或隧道模式Internet或Intranet和隧道之间的安全模式网关端到端安全性。

2.3 MIPv6中IPSec技术趋势

IPv6的基本定义包括IPSec选项,其实施包括BSD的KAME项目系列和应用现有IPv4中使用的FreeS / WAN的工作到国际植物园协会IPv6 (IABG)在Linux系列。IPv6基本上包括IPSec,但是每个供应商都有其实施问题而MIPv6工作组也专注于使用IPSec。 与MIPv6相关的项目正在进行中发布内核不断将各种模块集成在一起IIPv6(USAGI)项目中的UniverSAl播放环节,整合MIPv6和IPSec和Tiny的问题非计算机软件和系统架构家电(TAHI)开发了这些测试。MobiWan simulators which extends existing Network 扩展现有网络的MobiWan模拟器模拟器-2(NS-2)虽然不是直接实现并可以测试MIPv6和测量IKEv2的NIIST模拟器在IPv4网络中。NIIST还没有IPv6模块。USAGI集团提供与MIPv6相关的集成模块和IPSec,但是用于公共访问的稳定版本快照版本中的MIPv6。MIPv6 and IPSec is developed in USAGI or IABG, Med- MIPv6和IPSec在USAGI或IABG开发,Med-iaPoli,但是在开发的模块集成中存在问题每个项目依然不断补充。本文研究了趋势和标准化MIPv6的安全传输技术和实验他们与IPSec和IKEv2是关键的交换技术到目前为止,已经有研究重点在移动终端切换和数据安全进行中,但本文分析了交使用密钥与带宽相关的数据MOBIKE提供的IKEv2的交换标准因为用户认证可以用各种方式进行切换之前的安全协议发生。另外,它使用实际的多个接口交换数据 context with multiple interfaces which is one method of具有多个接口的上下文是一种方法MOBIKE建议的多宿主和实验提前认证和密钥交换过程。这个实验可以是移动安全转发的一种方法,任务标准化过程中的草案 MOBIKE的各种建议也提出了进步替代安全传输。

3 IKEv2认证交换方式

This section examines delay time by layers when handover本节在切换时检查逐层的延迟时间发生在移动终端并分析密钥交换IKEv2的过程。它也指示包过程和MN传输时的传输过程。钥匙交换在IKEv2的终端和SG之间分为四个形式,并在审查了第一期和第二期的过程后,消息格式,实验模型,建议使用此过程的tiple认证密钥。本文首先实验和测量延迟时间性能取决于无线网络的带宽。二是衡量密钥交换时的延迟时间具有移动节点所需的多接口和时间接受并重新传达。

3.1移动终端切换延迟关系

移动终端的基本切换延迟可以是发现在两种类型的第2层和第3层处理手机的速度和性能都受到很大的影响终端表现,但似乎根本延迟关系没有改变。第2.5层研究集成了第2层和第3层正在进行中并且更加快速在本研究的基础上提出了切换方法本文是为了尽量减少延迟而进行的第3层。目前在无线局域网中使用的接口是传输通过确认可用的接入网络,但是两个接口不能同时传输。但如果密钥在传输部分进行交换和设置 提前,预计传输是可能的的交接。为此,设置每个SA部分的时间线在本文中为30秒,并且随着时间的流逝,地址设置被取消。图 4示展示了各个层次的延迟。

图4 MIPv6层次的延迟

3.2 IKEv2认证连接过程

IKEv2协议通过4个消息交换建立双向认证基本信息和认证方法,包括公钥和共享私钥四种方法。此外,这种方法是密钥管理协议使响应者通过cookie回答以防止拒绝服务攻击(DoS)并分配资源合法的主机。MIPv6通过设置保护BU消息MN之间的IPSec ESP安全关联(SA)提前。ESP确认安全关联数据基地(SAD)SA是否在发送BU之前设置消息,如果没有设置SA,则建立新的SA根据IKEv2协议通过加密传输。图5是移动后期望连接模型节点转移,并显示完成基本切换。

图6第一阶段协商

图5移动后期望连接模型节点转移

当MN中的MN转移到另一个网络时,新的地址应在密钥交换后得到认可,但转移前的过程经过SA处理接收并连接➀的HA中的地址和用户认证逐渐。从那时起,它经历了过程向接收新地址的路由器请求信息重置信息。In this process, this 在这个过程中,这个论文仅限于衡量纯粹的交流表现IKEv2,并建立基本设计模型工作小组。

为了防止在图中预期的连接建模。移动节点使用IKEv4方式连接在图6中的服务器,初始化SA如图6和图7所示。IKEv2的ID载荷有一对请求和响应组成,当没有收到响应是,请求消息被重新发送,或者断开连接。在图6中的初始交换中包含IKE_SA_INIT交换和IKE_AUTH交换。在建立IKE_SA建立之后,CHILD_SA才建立起来。

当初始交换过程结束之后,终端会请求重新生成密钥。在图7的第二阶段交换包含2个消息,CREATE_CHILD_SA交换用于重新协商SA。

认证中使用的IKE消息用UDP封装,端口为500,图8是IKEv2消息的头部。IKE_SA 发起者的SPI是选择的标识惟一IKE安全联盟的数值,而IKE响应者的SPI是由响应端选择的标识惟一IKE安全联盟的数值。IKE初始化阶段交换的第一条消息中的SPI应该为0,后续的消息中均不能为0。。下一个有效负载表明了指紧跟在报头后面的载荷类型。交换类型指正在使用的交换类型。主要版本指正在使用的IKE协议的主要版本,当前IKE主要协议版本号应当设置为2。前一版本的IKE协议和ISAKMP的版本号应该设置为1。如果版本号大于2的IKE消息必须被忽略或者拒绝。。次要版本指指正在使用的IKE协议的次要版本,当前IKE协议次要版本号应当设置为0。必须忽略接收到的消息中IKE协议的次要版本号。标志表示设置特殊选项。消息ID字段用于控制请求消息和响应消息丢包时重传。消息标识符可以用于防止消息重放攻击,是保障协议安全的一种必要的手段。长度是指消息体(报头 载荷)的字节总长度。

图9显示MN输入HA和认证的密钥信息,然后提前认证和管理它。既然这样的过程在预测地址提前切换传输它,预计它可以最大限度地减少损失。当数据交换时间短时,发生分组绑定更新。

图7 第二阶段协商

图8 IKE报文头部

图9 具有多个接口的节点的实验模型连接过程

4实验环境和结果分析

4.1实验环境

本文的实验环境采用可扩展性模拟框架网络模型(SSFNET)这是基于Linux的使用java的模拟网络。它还通过密钥管理和交换来衡量NIST IPSec和IKE Simulation的关键性能国家研究所制造的工具(NIIST) 标准与技术(NIST)。 is real图10是真实的实施网络建立实验环境。 Net 1 and Net 2 set their transmission bandwidth to 100Net1和Net2将其传输带宽设置为100 和1Mbps,以实验和测量延迟时间和性能根据无线带宽因为它是通过考虑连接而设计的的Net节点移动到另一个网络。

图10 网络拓扑图

4.2实验结果与分

全文共6168字,剩余内容已隐藏,支付完成后下载完整资料

资料编号:[144501],资料为PDF文档或Word文档,PDF文档可免费转换为Word