无载体图像隐藏技术外文翻译资料

2022-11-28 14:44:32

英语原文共 10 页,剩余内容已隐藏,支付完成后下载完整资料

无载体图像隐藏技术

Zhili Zhou(周志立), Huiyu Sun, Rohan Harit, Xianyi Chen(陈先意),and Xingming Sun(孙星明)

南京信息工程大学计算机与软件学院,南京信息工程大学网络监测工程研究中心 江苏南京 210044

摘要:传统的图像隐藏术技术指定一个载体图像,并将秘密数据嵌入其中以形成秘密图像。然而,由嵌入引起的修改轨迹将留在载体图像中,这使成功的隐藏成为可能。为了从根本上解决这个问题,本文提出了一种新颖的图像隐藏技术,称为无载体图像隐藏技术,其不需要使用指定的载体图像来嵌入秘密数据。在此框架下,一系列的已经含有秘密数据适当原始图像直接从构建数据库中选择,而这些原始图像可被视为隐秘图像。首先,收集多个图像以构建数据库,并根据由鲁棒散列算法生成的哈希序列对这些图像进行索引。然后,秘密数据被转换成位串并被分成多个段。为了实现信息隐藏,从数据库中选择散列序列与片段相同的图像作为秘密图像。实验结果表明,提出的无载体图像隐藏技术可以抵抗现有的隐写分析工具,并且对典型的图像攻击(如重新缩放,亮度变化和噪声加法)具有很好的鲁棒性。

关键词:无载体图像隐藏技术,信息隐藏,无嵌入,水印,数字取证。

1介绍

隐藏技术是以隐藏的方式传达秘密信息的科学,由于我们信息世界中广泛使用多媒体数据(数字图像,音频和视频),迫切需要以数字方式传递秘密信息。数字隐藏技术,利用多媒体数据作为隐藏通信的手段,已成为当前信息安全领域的重要技术。与通信明显的密码学不同,这种技术可以隐藏秘密信息的通信的发生。

在过去二十年中,已经提出了许多图像隐藏算法在我们的知识中,所有这些隐藏算法都指定一个适当的载体图片,然后将秘密信息嵌入到其中以产生隐形图像。根据参考文献[1],现有的图像隐写方法大致可以分为三类:空间域,频域和自适应方法。其中空间域方法影响较大另外两个类别。典型的空间域方法包括LSB替换[2],LSB匹配[3],调色板[4]和基于直方图的方法[5]。虽然空间域方法的嵌入机制引起的载体图像LSB的修改不容易被人眼检测,但嵌入信息对图像攻击是敏感的。为了解决这个问题,很多频域已经提出了隐写方法,如量化表(QT)[6]离散傅里叶变换(DFT)[7]和离散小波变换(DWT)嵌入[8]。自适应隐写术是空间域的特殊情况频域方法。在文献中有很多典型的适应性隐写方法,如基于局部自适应编码的[9],基于边缘的[10]和基于位平面复杂度分割(BPCS)的数据嵌入[11,12]。

虽然现有的方法采用不同的图像隐藏技术,他们都有一个共同点。 所有这些都是实施的通过将秘密信息嵌入到指定的载体图像中来进行隐藏。由于嵌入过程将会或多或少地修改载体图像的内容,修改轨迹将留在载体图像中。 因此,可以通过各种新兴的隐写分析工具(如[13-16])成功地检测到隐藏图像,所有这些都是基于修改轨迹。 如果我们发现一个新的隐藏秘密信息的隐藏方式,没有任何修改,它会有效抵制所有现有的隐写分析工具。 如何隐藏秘密信息没有任何修改? 这是一项具有挑战性和令人兴奋的任务。

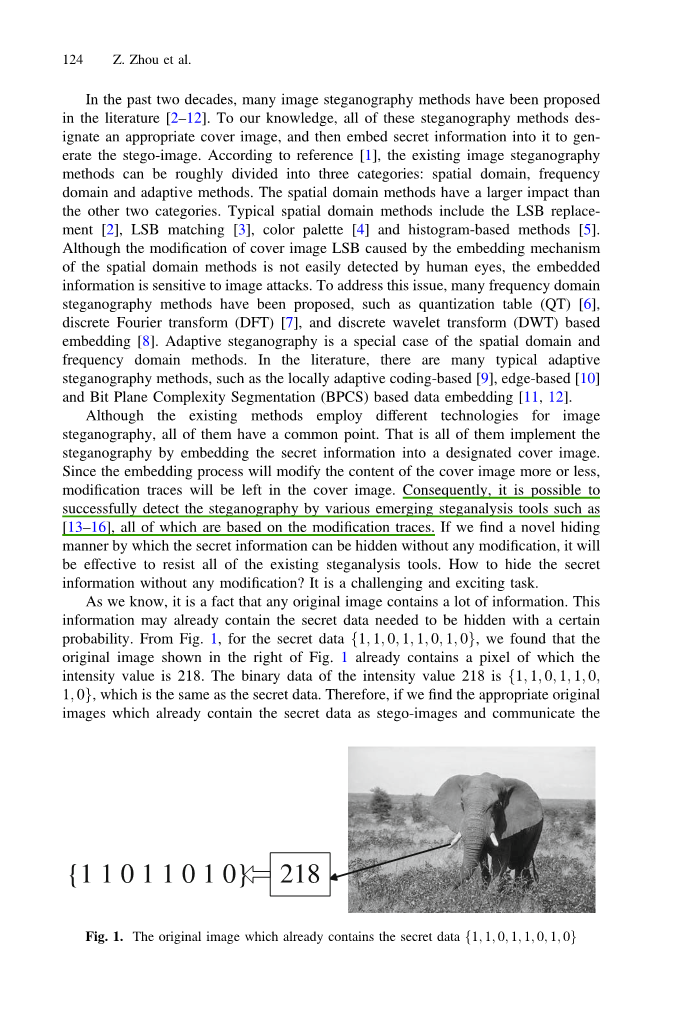

我们知道,这是一个事实,任何原始图像包含大量的信息。这个信息可能已经包含需要隐藏的秘密数据可能性。从图1用于秘密数据{1;1;0;1;1;0;1; 0},我们发现了原始图像如图所示1已经包含了一个像素强度值为218.强度值218的二进制数据为{1;1;0;1;1;0;1; 0},与秘密数据相同。因此,如果我们找到适当的原件已经将秘密数据包含为隐写图像并通过传送这些图像来传达秘密数据的图像,可以对这些图像进行任何修改来实现隐藏算法。

图1 已经包含秘密数据的原始图像

没有使用指定的载体图像来嵌入秘密数据,这个文章中提出了一种新颖的图像隐写框架,称为无载体图像隐藏技术,通过找到已经存在的适当图像来隐藏秘密数据包含它 这些图像被认为是用于秘密数据的通信的隐写图像。对于给定的秘密数据,我们的框架的主要问题在于如何找到这些原始图像。如图所示1,直接确定图像的强度值与秘密数据相同的像素是简单的,但它不是一个完美的方式。这是因为在秘密数据的通信期间,这些图像可能遭受一些图像攻击,这将导致图像中的像素的强度值被改变。因此,代替使用上述方式,我们发现由鲁棒散列算法生成的哈希序列与秘密数据相同的图像。在此框架中,通过使用鲁棒散列算法从构建的数据库中选择一系列适当的原始图像。首先,从网络中收集一些图像以构建数据库,并根据它们通过鲁棒散列算法生成的哈希序列对这些图像进行索引。然后,秘密数据被转换成一个位串,并将其分成多个部分等长。为了实现信息隐藏,从数据库中选择散列序列与片段相同的图像。

本文的主要结构如下。 由于我们不需要指定的载体图像来嵌入秘密数据,因此任何修改跟踪都不会被遗漏,所以提出的无载体图像隐藏技术可以阻止所有现有的隐写分析工具。 此外,由于鲁棒的散列算法,该框架对于典型的图像攻击是稳健的,例如重新缩放,亮度变化,对比度增强,JPEG压缩和噪声添加。

本文的其余部分安排如下。第2节介绍了提出的无载体图像隐写术框架。第3节分析了对分析工具的阻力和框架的鲁棒性。实验在第4,5节中得出结论。

无载体隐藏技术框架

图2中所示的秘密数据通信的无载体隐藏框架图的流程图。在提出的框架中,首先通过从网络中收集多个图像来构建图像数据库。然后,对于数据库中的每个图像,其哈希序列由鲁棒散列算法生成。之后,所有这些图像根据其哈希序列被索引,以构建一个反向索引结构。 注意散列算法在发送方和接收方之间共享。

为了传递秘密数据,发送者首先将秘密数据转换为位串,并将其划分成具有相等长度的多个段。然后,对于每个段,通过在反向索引结构中搜索来找到哪个哈希序列与该段相同的图像。之后,获得与片段相关联的一系列可以被视为隐写图像的图像,然后发送给接收器。 在接收端,这些接收到的图像的哈希序列由相同的哈希算法产生。由于这些散列序列与秘密数据的段相同,接收机可以连接它们以恢复秘密数据。

根据上述,该秘密数据通信框架的主要组成部分包括通过鲁棒散列算法生成哈希序列,通过图像索引对反向索引结构进行调整,通过搜索反向索引结构中的段来确定适当的图像,以及秘密数据的通信。每个组件详细说明如下。

图2 秘密数据通信提出的隐藏算法框架的流程图

2.1鲁棒散列算法生成哈希序列

在本小节中,我们描述了用于生成图像序列的鲁棒散列算法。我们知道,在通信过程中,秘密图像可以通过各种典型的攻击进行操作,例如重新缩放,亮度变化,对比度增强,JPEG压缩和噪声添加。因此,散列算法对于大多数这些攻击应该是稳健的,使得在通信期间图像的哈希序列将不会被改变。这确保了秘密数据能够可靠和正确地通信,几乎没有损失和差异。为此,我们提出了一种用于生成图像散列序列的鲁棒散列算法。

散列算法有三个主要步骤。首先,对于给定的图像,将图像转换为灰度图像,并将图像划分为3times;3非重叠块,表示为{b11,b12hellip;hellip;bijhellip;hellip;b33}。然后,我们计算每个块的平均强度,从而获得9个强度值。最后,强度值以Z字形顺序连接到j33,形成如下所示的矢量图。

图3 通过鲁棒散列算法生成哈希序列的过程

2.2通过图像索引构建反向索引结构

使用给定的8位段作为查询,如果我们对数据库中的查询与哈希序列的所有图像进行详尽的搜索,则将非常耗时。为了加快搜索速度,我们首先根据哈希序列对数据库中的所有图像进行索引。然后,我们为所有散列序列构建一个反向索引结构,即查找表T。查找表T包含所有可能的8位哈希序列条目。每个条目指向一个列表,其中存储所有与其条目相同的哈希序列的图像的ID。例如,假设图像A的散列序列是{1,1,1,1,0,1,1,1},和它的ID ID(A)因此ID ID(A)属于列表是由条目指向的{1,1,1,1,0,1,1,1},如图四展示。

图4 反向索引结构

值得注意的是,在表T的每个列表中应至少有一个图像确保在表的每个列表中可以找到至少一个对应的图像任何8位片段,具有28frac14;256种可能性。 因此,数据库的大小是否少于256。

2.3使用索引结构找到合适的图像

对于给定的秘密数据,本小节介绍了如何通过使用索引结构查找已经包含数据的一系列适当图像。为了便于秘密数据的通信,发送者首先将需要发送的命令数据转换为位串,然后将其分成若干个具有相等长度的段,即8位。请注意,如果位串的长度不是8位的倍数,则在字符串的末尾添加几个0。然后,使用每个片段作为查询,获得与这些片段相同的哈希序列的所有图像。没有必要将它们全部传输到接收机,因为它们包含该段的信息。因此,只有一个图像从它们中随机选择以进行传输。 最后,通过在反向索引结构中搜索找到一系列图像。 这些图像可以被视为隐写图像,因为它们已经包含秘密数据。

2.4秘密数据的通信

在确定已经包含秘密数据的一系列图像后,我们将介绍如何通过这些图像详细地传达秘密数据。对于发送者,这些图像依次传送给接收者。在接收器中,所有的图像也按顺序接收。为了确保秘密数据可以无障碍地恢复,图像的发送和接收。接收器获取所有这些图像,每个接收到的图像的哈希序列由发送器使用相同的哈希算法生成。然后,根据接收到的图像的顺序,接收器连接这些图像的所有哈希序列,以恢复秘密数据。由于鲁棒的散列算法,这些图像的哈希序列对于第3节提到的那些图像攻击是不敏感的。恢复的秘密数据将几乎与原始数据相同。

3可靠性分析

本节将从两个方面分析我们的隐写术方法的可靠性:抵抗隐写分析工具和图像攻击的鲁棒性。

窗体顶端

3.1抵抗隐写分析工具

我们知道,一种理想的图像隐写法应该具有很好的抵抗各种隐写分析工具的作用。在文献中,有许多隐写术方法,已经被审查了。不幸的是,现有的分析工具可以成功地检测到所有这些工具,它们利用隐写术中嵌入操作留下的修改痕迹。然而,这些隐写分析工具对于提出的无载体隐藏技术无效。这是因为,没有使用指定的载体图像来嵌入秘密数据,我们的无载体隐藏算法直接将已经包含秘密数据的适当的载体图像形成为隐写图像,因此任何修改轨迹都不会保留在隐写图像中。

3.2图像攻击的鲁棒性

理想的图像隐写法也应该适用于各种典型的图像攻击,使得秘密数据可以在通信过程中遭受这些攻击时从隐身图像中准确恢复。我们知道,典型的图像攻击包括重新缩放,亮度变化,轨道增强,JPEG压缩,噪声添加等。由于我们的方法旨在找出哈希序列与秘密数据段相同的适当原始图像,因此散列算法的鲁棒性是基础,保证处理这些攻击。我们的隐写术方法对每次攻击的鲁棒性分析如下。

- 重新缩放:重新缩放可以改变图像分辨率,但不会显着改变以下图像块之间的强度相关性原因:3times;3块的内容在前后几乎相同重新缩放,并因此产生的重新缩放图像的哈希序列块之间的强度相关性将非常相似原来的。

- 亮度变化和对比度增强:照明变化将导致一个常量被添加到每个图像像素,并且对比度增强将导致每个像素值乘以常数。 然而,这两次攻击不会影响图像块之间的强度相关性。 这是因为每个块中所有像素的连续性将被添加相同的值或乘以相同的因子,并且块之间的强度相关性保持不变。 因此,由亮度变化或对比增强攻击的图像的散列序列与其原始图像相同。

- 噪声增加,JPEG压缩:这些攻击可以显着改变单个像素之间的强度相关性。然而,图像混乱序列不容易受到这些攻击的影响,因为通过在块的平均强度的计算中使用的平均化操作可以有效地降低效果。

4 实验

在本节中,我们将测试对隐写分析工具的抵抗力和对我们方法的图像攻击的鲁棒性,并与其他隐写术方法进行比较。从网络下载的1000张图像中,总共用来建立我们的数据库。 拍摄我们的方法的性能,我们从数据库中随机选取200张图像,然后在其中隐藏8位秘密数据。 将两种着名的隐写方法,即LSB替换和LSB匹配,与我们的方法进行比较。

窗体底端

4.1抵抗隐写分析工具

接收机操作特性(ROC)曲线用于测试不同方法对隐写分析工具的阻力。我们应用两种典型的隐写分析工具,即改进的标准对法[13]和校准邻接HCF COM [14],分别检测LSB替换和LSB匹配。我们使用10%LSB加密(即每像素0.1位)。两种隐写分析工具也用于处理我们的隐写术方法。

从图5,我们可以看到,我们的方法具有很好的抗拒性能典型的隐写分析工具,并且胜过其他两种隐写术方法。

图5 不同方法的ROC曲线

4.2图像攻击的鲁棒性

为了测试我们的方法对图像攻击的鲁棒性,我们通过Strimark [17]应用了五个典型的隐写图像攻击,这是用于模拟数字图像的各种操作的标准基准。这些攻击列举如下。

- 重新缩放到25%

- 通过将图像像素的强度乘以图像像素的强度与10

- 的图像像素的强度的亮度变化,将图像像素的强度乘以1.2

- 具有默认参数的JPEG压缩

(5)Guassian噪声加默认参数。

表一 窗体顶端

表一 不同方法的样本误差率(SER)

采样误差率(SER)用于测试不同方法的鲁棒性对每次攻击 从表1可以看出,与其他方法相比,我们的方法实现了最低的这些攻击的SER。 这意味着我们的方法比其他方法更强大。

5 结论

在本文中,我们提出了一个无载体的图像隐藏技术。没有使用指定的载体图像来嵌入秘密信息,它直接将已经包含秘密数据的适当原始图像作为隐藏图像。由于任何修改痕迹都不会留在隐写图像中,所以提出的方法可以抵抗所有现有的隐写分析工具。此外,由于提出了强大的散列算法,我们的方法对于各种典型的图像攻击也是可以坚固的。然而,通过使用我们的方

剩余内容已隐藏,支付完成后下载完整资料

资料编号:[25901],资料为PDF文档或Word文档,PDF文档可免费转换为Word