基于安全密钥的文件加密和解密系统的研究外文翻译资料

2022-12-02 19:29:21

英语原文共 4 页,剩余内容已隐藏,支付完成后下载完整资料

基于安全密钥的文件加密和解密系统的研究

Gang Hu

School of Computer Science and Technology

Sichuan Police College Luzhou, China

lzjx_hu@sina.com

摘要:本文尝试研究USB的安全密钥,可以实现数据加密,数字签名和身份认证等功能。基于安全密钥系统的分析,本文还介绍了其形成,功能和密码系统,同时在USB安全密钥的基础上提出文件加密项目。项目采用的组合软硬件,软件进行文件加密的过程,硬件负责管理密钥和加密的会话密钥。该项目充分利用了对称密钥密码系统和发布密钥密码系统各自优点,这意味着通过使用对称密钥密码系统的算法对电子文档进行加密,并通过采用公钥密码系统传输密钥。同时,使用信息抽象算法实现了信息完整性和真实性的验证。具有高度的安全性,高效率和用户友好性,该项目基于USB安全密钥的特点,实现了系统强大可扩展性的文件加密。

关键词:密码学; 文件加密/解密; USB安全密钥

信息技术的发展为我们带来便利和效率,同时也带来了新的信息安全挑战。只有确保信息传递的安全性,才能更好地利用信息服务[1,2]。

通过对目前使用情况的分析和电子文件的存在问题,我们了解了电子文档中信息保护的重要性。文件加密作为一种在系统内存之外的计算机数据基本的保护手段,特别是限制了数据的盗窃和破坏[3-5]。文件加密后,即使关键文件泄漏或丢失,也难以被解密,从而大大提高了关键文件的安全性。另一方面文件加密也可以通过用户自己的密钥给每个用户(或用户组)加密,这样即使共享计算机,其他人也无法正确解密,因为他们不知道密钥而获得明文访问权限,因此确保了个人文件的安全。另外,通过加密,将备份文件加密,因此可以减少备份介质丢失的损失。国内外已经实现了许多安全文件系统[6-8],但通常缺乏安全密钥管理功能,或存在密钥管理的安全漏洞。从而降低了系统的安全性。

- 程序设计

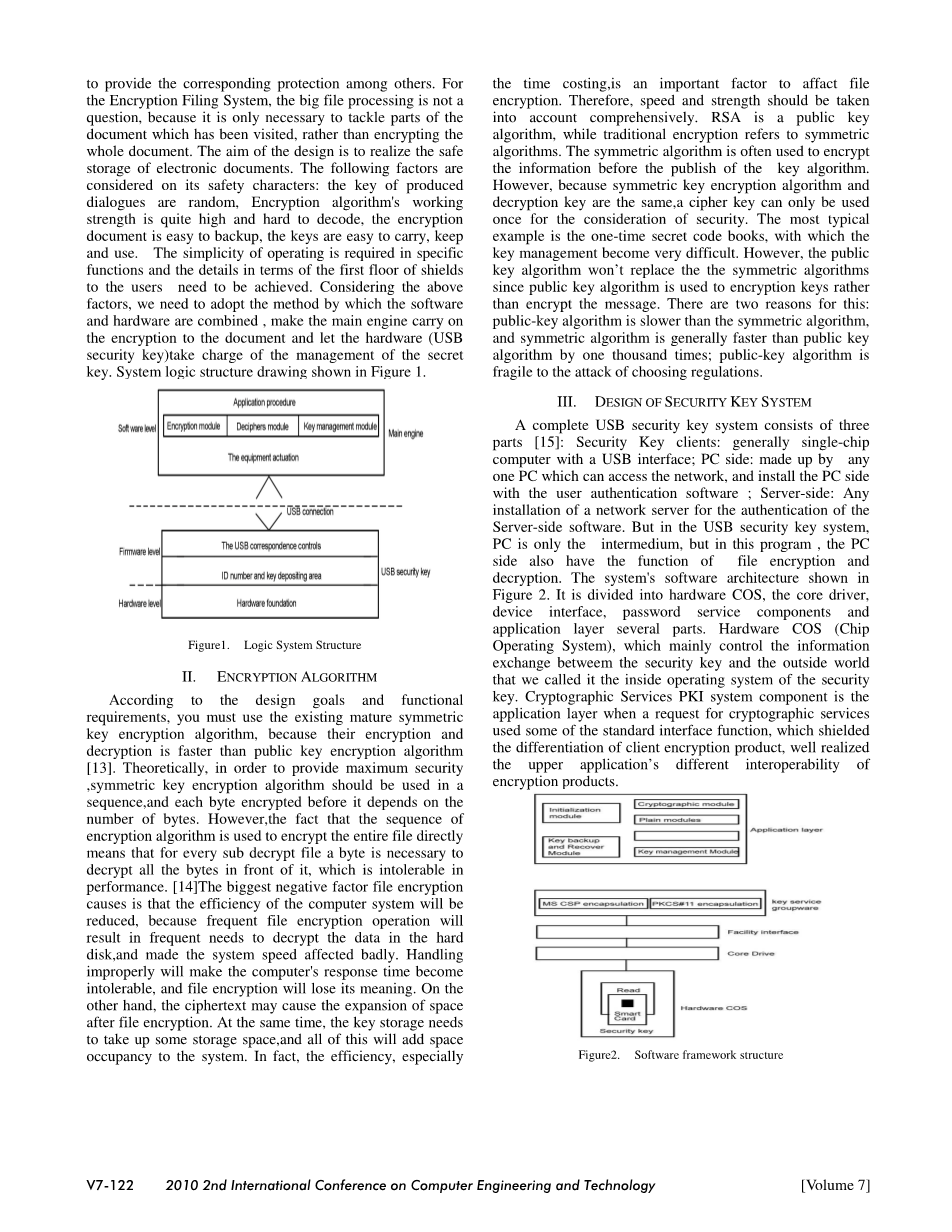

加密保存通常有三种实现方式[9-12]:直接加密文件,通过存储介质加密文件和通过文件系统加密文件。直接加密文件使用各种密码技术在文档文本加密之后,将其存储在硬盘上。使用本文档时,首先必须使用相应的解密算法。非法复制时不会泄露任何信息。即使非法用户登录电脑,也不会导致信息泄露。这是由加密的加密软件实现的。因此,非法用户不可能破译未授权的文档信息。存储介质加密通常在设备驱动程序级别实现。加密操作由驱动程序进行。他们通常创建一个容器文件,并通过某种机制实现虚拟磁盘加密。例如,在Linux中,有一种环回设备(retrace equipment)的技术。它可以将连续的文档反映到虚拟磁盘,然后可以将其用作原始物理磁盘来创建归档系统并存储数据。整个容器文件被加密并用作虚拟分区以加载和使用。使用此方法的加密系统包括PGPDisk,BestCrypt,TrueCrypt。 加密文件系统由文件系统实现加密功能。 它使用与存储介质加密相同的方式。 它可以为用户提供透明的文档加密功能。与存储介质加密相比,其主要特点是支持文档粒度加密的实现。 也就是说用户可以选择要加密的文档。 因为它直接在与容器文件不在同一个的物理系统上打开文件,更重要的是,它不使用整个内存卷加密,存储介质加密将提供更好的服务。 与CPU处理能力相比,加密处理的空间不容忽视。 但是,少数文件需要在文件系统中进行加密。 因此,与存储介质加密相比,加密文件系统将具有很大的优势。加密文档系统同时支持用户的粒度加密,即不同的用户将拥有自己的通行证来加密他们的文件,但是存储介质加密只有一个系统加密密钥,因此所有用户都是透明访问者,无法提供相应的保护。对于加密归档系统,大文件处理不是一个问题,因为只需要处理已访问的文档的一部分,而不是加密整个文档。设计的目的是实现电子文件的安全存储。考虑安全性的以下因素:产生对话的关键是随机的,加密算法的工作实力相当高,难以解码,加密文档易于备份,密钥易于携带,保存和使用。需要在特定功能中操作的简单性,并且需要对用户的屏蔽层的一层进行细节化。考虑到上述因素,我们需要采用组合软件和硬件的方法,使主机对文档进行加密,让硬件(USB安全密钥)负责密钥的管理。系统逻辑结构图如图1所示。

图1. 逻辑系统结构

- 加密算法

根据设计目标和功能要求,您必须使用现有的成熟的对称密钥加密算法,因为它们的加密和解密速度比公钥加密算法快[13]。理论上,为了提供最大的安全性,应该在序列中使用对称密钥加密算法,并且在它之前加密的每个字节取决于字节数。不管怎样,加密算法序列用于直接加密整个文件的,这意味着,对于每个子解密文件需要一个字节来解密前面的所有字节,这在性能上是不能容忍的[14]。最大的负面因素文件加密导致计算机系统的效率会降低,因为频繁的文件加密操作会导致在硬盘上频繁数据解密,使系统速度受到严重影响。安装不正确会使计算机的响应时间变得不能容忍,文件加密将失去意义。另一方面,密文可能导致文件加密之后的空间扩大。同时,关键存储需要占用一定的存储空间,所有这些都会增加系统的占用空间。事实上,效率,特别是时间成本,是影响文件加密的重要因素。因此,综合考虑速度和实力。 RSA是一种公钥算法,而传统加密则是指对称算法。对称算法通常用于在关键算法的发布之前加密信息。然而,由于对称密钥加密算法和解密密钥相同,因此密码密钥只能用于考虑安全性。最典型的例子是一次性的密码簿,密钥管理变得非常困难。然而,由于公钥算法用于加密密钥而不是对消息进行加密,所以公钥算法不会取代对称算法。这有两个原因:公钥算法比对称算法慢,对称算法通常比公钥算法快一千倍;公钥算法对选择规则的攻击是脆弱的。

- 安全密钥系统设计

完整的USB安全密钥系统由三部分组成[15]:安全密钥客户端:一般为具有USB接口的单片机; PC端:由可以访问网络的任何一台PC组成,并安装用户认证软件的PC端;服务器端:任何网络服务器的安装,用于认证服务器端软件。但是在USB安全密钥系统中,PC只是中间层,但是在这个程序中,PC端也具有文件加密和解密的功能。系统的软件架构如图2所示。它分为硬件COS,核心驱动程序,设备接口,密码服务组件和应用层几个部分。硬件COS(芯片操作系统),主要控制安全密钥和外部世界之间的信息交换,我们称之为安全密钥的内部操作系统。密码服务PKI系统组件是应用层,当加密服务请求使用一些标准接口功能时,屏蔽了客户端加密产品的区别,很好地实现了上层应用的加密产品的不同互操作性。

图2. 软件框架结构

- USB安全密钥初始化模块

需要进行初始化在使用USB安全密钥之前,只有当USB安全密钥被初始化时,应用程序的后续操作会生成数据,如RSA密钥对,进程密钥,数字证书和密文操作在明文或密文将有适当的地方存储。当然,应用程序调用相关功能,CSP必须能够在适当的文件中找到一个USB安全密钥,同时具有读写文件的能力。由于PIN控制智能卡的操作和对USB安全密钥的其他文件的访问权限,因此USB安全密钥访问密码PIN是必需的。这个模块的一般功能是每个安全密钥的作用一次。在初始化过程中,我们应该按照以下步骤建立相应的文件系统;设置访问密码PIN(个人识别码);创建和初始化用于存储公钥和私钥文件的指定的;创建和初始化指定的用途以将密码存储在明文或密文操作文档中;将CSP的信息插入到指定的文件中。

- 加密模块

加密功能是系统核心的一部分,加密前首先检测USB接口,如果没有USB安全密钥,应该停止运行。 然后,PIN需要认证安全密钥代码,错误的类型将导致暂停。 加密,系统可以分为两部分,作为安全密钥的一部分完成,包括密钥内部随机数发生器的安全生成会话密钥,然后键入加密处理引擎的RSA算法会话密钥:Ek(K1)= Mk,然后将K1,Mk发送到计算机; 第二部分由计算机掌握,对称算法由代码实现,选择128位AES,加密密钥由安全密钥K1生成,EK1(T)= MT,最终tesk是连接加密的MT 文件和加密密钥Mk创建一个新文件密文M。

- 解密模块

解密功能是系统核心的一部分,在解密之前,我们还要检查安全密钥和验证PIN码,否则操作结束。 在解密中,密钥的密钥解密在安全密钥内完成,目的是保证私钥不会离开安全密钥,以防止恶意程序窃取。当您的计算机上的文件加密完成时 提高解密文件的效率。 解密过程如下:首先从密文M中读取MK,将MK发送到安全密钥,由RSA算法处理引擎在USB安全密钥中解密会话密钥K1,DK(MK)= K1,获得 K1将被发送到计算机,计算机将Mp,DK1(MT)= T,P解密为明文,并需要恢复明文的文件类型。

- 关键备份和恢复

为了准备加密的USB安全密钥丢失,密钥备份模块提供备份功能的不利后果。备份,USB安全密钥首先验证管理员的PIN码,然后输入用于保护密钥对的密码,并将文档存储为文件。密钥恢复模块提供密钥恢复。恢复,我们首先必须在安全密钥中验证备份文件的密码,然后输入新的管理员PIN码的USB安全密钥。恢复,新的USB安全密钥可用于解密文件。

- 结论

在本文中,深入研究了基于密码学理论的电子文档分析存储在许多不安全因素中,提出了一种新的基于密钥的安全技术解决方案,用于文件加密系统,使用安全密钥进行密钥实现有效管理,确保只有授权用户可以对文件进行解密并进行相应的操作,并使用哈希算法进行文件完整性验证,从而有效提高电子文档的安全性,保证其完整性。

参考文献:

- T.Chiang and Y.-Q. Zhang, “A new rate control scheme using quadratic rate distortion model”, IEEE Trans. Circuits Syst. Video Technol., vol. 7, no. 1, pp. 246-C250, Feb. 1997.

- D. Kwon et al. “Rate Control for H.264 Video with Enhanced Rate and Distortion Models”, IEEE Trans Circuits and Syst. Video Technol., Vol. 17, pp. 517 - 529, May 2007.

- Z. G. Li, F. Pan, K. P. Lim, and S. Rahardja, “Adaptive rate control for H.264”, in Proc. IEEE Int. Conf. Image Process., Oct. 2004, pp.745-C748.

- Z. He, et al, “Optimum bit allocation and accurate rate control for video coding viarho;-domain source modeling”, IEEE Trans. Circuits Syst. Video Technol., vol. 12, no. 10, pp. 840-C849, Oct. 2002.

- Ozcelebi and De Vito, “An Analysis of Constant Bitrate and Constant PSNR Video Encoding for Wireless Networks”, Commun. ICC06,vol. 12, no. 10, pp. 840-C849

- ISO/IEC 14496-10 AVC, Advanced video coding for generic audiovisual services, ITU-T, May 2003.

- Timebleby, H. W., Cairns, P. A., and Jones, M, “Usability analysis with Markov models”, ACM Transactions on Computer-Human Interaction, 2001, vol.8(2), pp. 99-132.

- Timebleby, H. W. “User interface design with matrix algebra”, ACM Transactions on Computer-Human Interaction, 2004, vol.11(2), pp.181-236.

- Sucrow, B. E. “Describing a continuous collaborative specification process of human-computer interaction by graph rewriting”, Journal of Integrated Design amp; Process Science, 5(1), 2000, pp. 87-114.

- JIANG Le-tian, XU Guo-zhi, YING Ren-dong, ZHANG Hao”,Application of Stochastic Petri Net to System Availability Analysis”, Journal of System Simulation (in Chinese), vol.14(6),2002, pp. 796-799.

-

Timebleby, H. W. and Gow J, “Computer algebra in interface design research”, Proceedings of the 9th International

剩余内容已隐藏,支付完成后下载完整资料

资料编号:[25560],资料为PDF文档或Word文档,PDF文档可免费转换为Word