基于网络的入侵防御系统外文翻译资料

2022-12-02 19:31:04

英语原文共 4 页,剩余内容已隐藏,支付完成后下载完整资料

基于网络的入侵防御系统

Gopalkrishna N. Prabhu, Kushank Jain, Nandan Lawande, Narendra Kumar,Yashasvi Zutshi, Rohan Singh, Jyoti Chinchole

印度孟买大学,阿塔工程学院,信息技术系

摘要

计算机和数据网络的攻击已经成为一项经常性和复杂的问题。入侵检测已将其注意力从主机和操作系统的网络,并已成为一种提供安全感到这些网络。入侵检测的目的是由内部和外部元件,以检测滥用和未经授权的使用的计算机系统。通常情况下,入侵检测系统可以统计异常和基于规则的误用模型作为入侵的元素的行为被认为是从授权用户行为的不同来检测入侵。

1.简介

窗体顶端

入侵检测系统(IDS)是一个软件应用程序,监视对违反政策的恶意网络活动或系统活动,并产生一个管理站报告。它既不要求也不期望监测系统停止入侵企图,IDS的典型工作是记录有关观察到的事件的信息,通知的重要观察到的事件的安全管理员,并生成报告,如在[1]。

许多的IDS还检测到威胁,并尝试以防止其成功。几个响应技术的使用,其中的IDS停止攻击自身,改变了的安全环境(例如,配置防火墙),或改变的攻击内容。Many IDS also detect a threat and attempt to prevent it from succeeding. Several response techniques are used, wherein IDS stops the attack itself, changes the security environment (e.g., reconfiguring a firewall), or changes the attackrsquo;s content.

入侵侦测系统的一个更准确的定义中可以找到[2],它定义了入侵检测系统来检测未经授权的使用,误用或由授权用户或外部系统肇事者侵犯的形式侵入。

今天,在这个世界上互联网的每个网络用户都通过网络进行一些安全通信和数据传输的目的,它是必不可少的。

参考文献[3]示出了数据的安全性和保持连续性由网络所提供的一个服务来提供,这个服务是入侵侦测系统的一个实体。还有网络上的许多安全系统,为免受病毒或有害文件扩展名提供了安全性。所提供的空间因系统不同而不同。常用的网络安全软件是防火墙,防病毒等。并且这些安全软件为网络用户提供不同的服务。因此,对连接在网络上或寻求任何日常基础信息的,通过LAN或甚至在互联网连接的系统,有着舒适安全访问的巨大需求。“网络入侵检测系统(NIDS)”做网络流量监控,寻找可以攻击或未授权获的可疑活动。大型NIDS服务器可以设置为一个辅助网络,用来监控流量;同时也监控特定交换机,服务器,网关或路由器的流量,更小的系统也能被设置。一个NIDS服务器也可以扫描系统文件寻找未授权的活动,并保持数据和文件的完整性,此外还监测输入和输出网络流量。该NIDS服务器还可以检测服务器核心组件的变化。NIDS服务器还可以寻找符合一个典型的网络妥协或远程黑客尝试和扫描服务器日志文件的可疑流量或使用模式。该NIDS服务器也可以起到保护或反应功能的积极作用,而不是。它可用于包括扫描实时路况,看看什么是真正回事或扫描本地防火墙和网络服务器的潜在的漏洞。

一个NIDS服务器不会取代基本的安全,如加密,防火墙等多种认证方式。该NIDS服务器是备份网络的完整性装置。无论是系统(安全和NIDS服务器)应该代替普通的预防措施。

基于网络的入侵检测系统(NIDS)监控流量通过网络和比较已知可疑的活动相关联的所谓签名的数据库流量。通过典型的需要使用不同的签名类型如下:

● 头签名- 扫描网络分组的报头部分,以识别可疑的或不适当的信息。

● 端口签名- 监控网络数据包来确定目的地为不受网络或针对已知端口上的服务器提供服务的端口的数据包的目的端口被普通攻击可以使用。

● 特征码- 标识包含在网络分组的有效载荷,以确定已知存在于恶意代码串。

一个NIDS通常只回升到它所连接的数据包,在网络段行驶。需求一般放置在内部网络和防火墙之间,以确保所有的入站和出站通信进行监控。此外,如果安装在计算机上的基于网络的IDS软件至关重要的是,该计算机配备有网络接口卡(NIC),其支持混杂模式,以便它能够捕获所有网络报文,而不是只有那些有一个IP地址作为其目的地。

攻击类型

但从入侵检测和响应的角度来看,我们需要观察和分析由于后果和攻击的技术两者异常。该技术可以帮助识别攻击的后果提供有关攻击类型的想法。

根据攻击造成的后果分类如下:

● 黑洞:所有流量重定向到一个特定节点,这可能不转发任何流量。

● 路由环路:在路由路径中引入一个循环路径。

● 网络分区:在不同的子网络中的节点无法沟通,即使他们之间的路线实际上确实存在并且连接的网络被划分为K个(Kgt;=2)子网络。

● 自私:一个节点不作为中继到其他节点。

● 睡眠剥夺:被迫让一个节点的电池电量耗尽。

● 特征码- 标识包含在网络分组的有效载荷,以确定已知存在于恶意代码串。

关于入侵检测的不同实现

入侵检测经常被分为两类,如[4],[5]所示:

●基于主机的IDS—— 基于主机的IDS通过视图识别发生在操作系统的未授权或可疑活动,来监视个人系统的活动。

●基于网络的IDS——基于网络的IDS只关注发生在网络上的活动(更具体的说,它发生在部分网络上)。

网络入侵检测可以大致分为基于知识或基于行为,如在[6]:

●基于知识的滥用检测 - 包括与已知的签名数据库有关的恶意或未经授权的活动。对签名数据库活动数据的比较完成并且当匹配被识别时,产生的反应。

●基于行为的异常检测 - 监视器用于从基于知识的系统或网络中的正常操作的偏差收集用户和系统的正常使用模式的时间

入侵检测系统推荐设计的描述

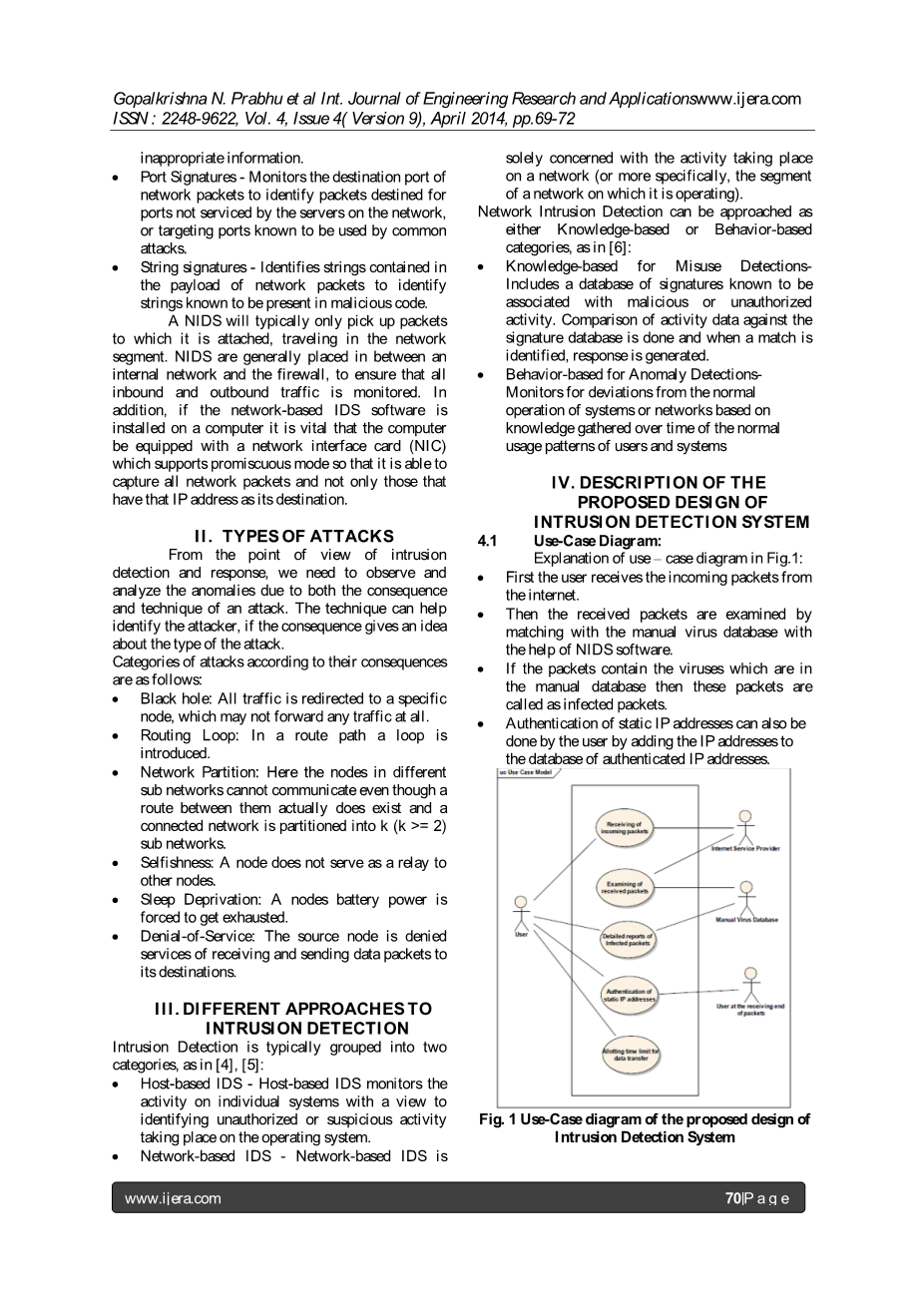

4.1 用例图 :

● 首先用户接收从互联网进入的包。

● 然后这些接收到的包通过匹配NIDS 软件提供的手工病毒库来检查是否有危险。

● 如果包包含了病毒库里的病毒,这些包被称作感染的包。

● 静态IP地址校验也能被用户通过添加IP地址到有效IP地址数据库来完成。

图1: 关于入侵检测系统推荐设计的用例图

4.2 顺序图:

● 顺序图展示了在正确顺序下项目的过程。

● 首先用户发送下载请求到网络去下载数据包。

● 然后通过手动病毒库检查接收到的包。

● 如果包被感染,感染的详尽报告会发送给用户 。

图2:入侵检测系统的推荐设计的顺序图

4.3实施系统关注下的攻击

4.3.1 中间人攻击:在无线或有线网络上最高级的攻击类型之一是中间人攻击。攻击者试图在用户和进入点之间插入一个中间人。侵略者然后继续收集日志信息,同时转发在用户和接入点之间的信息。其结果是,攻击者可以修改数据通过恶意拦截。

4.3.2 死亡之ping:死亡之ping是由攻击者故意发送的被IP控制器允许的一个大于65,536字节的IP数据包所引起的拒绝服务攻击(DOS) 。TCP/IP分裂是特征之一;他允许一个IP包分为更小的几部分。在1990年代,当攻击者们发现数据包变为更小的几部分可以超过被允许的65,536字节时,他们开始利用这个特征。 许多系统崩溃了,当机器收到一个过大的包时,它们不知道怎么办。

4.3.3 拒绝服务: 当攻击者们渴望更多可利用的主机或网络可使用资源,拒绝服务就发生了,他使合法用户不能正常使用这些资源。这种类型的攻击通过阻塞网络通道,引起过度延迟,消耗大量网络资源等行为,专门攻击可利用的网络。

4.4 平台描述:

发展的网络入侵检测系统是在32位环境下测试的。编程语言选择Java,这是通过文献中网络入侵检测发展领域中这样的语言的启发。

全球范围内提出的体系结构:

无论IDS的什么类型,通常构成的IDS都有一些共同的经典部件:

● 流量控制器:这个组件负责收集事件和活动的数据以加以分析。在基于主机的IDS中通常包括一些指标,例如,出入站流量,日志,操作系统的审查文件活动日志。一个NIDS将通过拉动数据从而分析网络的段

● 分析器:分析器分析流量控制器收集到的数据。在基于知识的IDS中,通过特征数据库来完成比较数据。而基于行为的IDS,通过比较平时收集到的正常的行为信息来发现现在的习惯是否违背了正常。

● 特征数据库:使用于基于知识的系统中,这个特征数据库是一种已知的将可疑的和恶意的活动联系到一起的合并特征。 基于知识的IDS 仅仅需要一个优秀的数据库。

● 管理和报告接口:一个管理接口提供了一种机制,通过这个机制,系统管理员可以管理系统并且当入侵被检测到时接受警报。

实施

6.1 实施纲要:

网络入侵检测系统通过以下几部来实现,如[7]所示:

- 监听网络并且捕捉信息包:第一步是开发一个嗅探器。每一个拥有以太网络的系统都有一个网卡,并且有一个属于自己的物理地址。在网络上,网卡检查每一个包,并且捕捉曾经发往主机的包。

- 解码数据包:嗅探器一个接一个发送包去解码器,并且找到他们的类型。举个例子,如果包收到的是TCP,解码器收集信息源和目的地址以及端口号,TCP标志,和数据域。

- 检测特殊攻击:通过目标NIDS来检测攻击是中间人攻击,DOS还是死亡之ping。

- 探索检测进程: 特征数据库被存储和扫描用于检测入侵。

- 输出模块: 当NIDS检测到入侵时,输出模块被执行,来发布记录和攻击通知。

总结

所提出的网络入侵检测系统具有的可扩展性和便携等其他功能都可以实现。无论如何,它确实存在某些缺点。所提出的系统应该考虑到场景的方法。

这是一个困难的任务,以评估入侵检测系统。这是不可能的检测,其中目标的入侵检测系统位于与分配时可能发生的所有可能的入侵。首先,有无数的入侵技巧,如[8]所示。其次,该网站可能不具备对其它站点检测到的先前入侵信息。此外,新的入侵技术可以通过在计算机系统中的入侵者上在它发现先前未知的漏洞使用。参考文献[7]示出了入侵检测系统的评价也变得困难,因为,它通常会检测目标的入侵;当系统计算总活动水平为高,可能会留在检测类似入侵成功。这彻底测试入侵检测系统的任务复杂化。

参考文献:

[1] R.G.Bace, “IntrusionDetection”, TechnicalPublishing,1995.

[2] B. Mukherjee et al., “Network intrusion detection”, IEEE Network, vol.8,no.3,pp.26–41,1994. [3] K.Ramamohanaraoetal., “Thecurseofeaseofaccesstotheinternet,” 3rdInternationalConferenceonInformationSys temsSecurity.

[4] ITL Bulletin 'Acquiring and Deploying Intrusion Detection Systems' Nov. 1999.

[5] K.K.Gupta,“Robustandefficient intrusiondetectionsystems”,Ph.D. dissertation,TheUniversityof Melbourne,Departmentof Computer ScienceandSoftwareEngineering,January200 9.

[6] M.A.Aydinetal.,“Ahybridintrusiondetections ystemdesignfor computer network security”, Computer and Electrical Engineering, vol.35,pp.517–526,2009

[7] Euge `neC.Ezin,Herveacute;AkakpoDjihountry, ”Java-BasedIntrusionDetectionSystemina Wired Network”,](IJCSIS) International Journal of Computer Science and Information Security, vol. 9, No. 11, November 2011.

[8] P.G.Neumann andD.Parker,“Asummary ofcomputer misuse techniques”, in12thNationalComputerSecurity Conference,Baltimore, MD,1989,pp.396– 407.

窗体顶端

剩余内容已隐藏,支付完成后下载完整资料

资料编号:[29168],资料为PDF文档或Word文档,PDF文档可免费转换为Word